La digitalización de las empresas supone una importante mejora en la productividad y eficiencia de nuestros procesos, pero abre la puerta a nuevos riesgos. El Ransomware es uno de los tipos de ataque informático que más está creciendo en los últimos años. Te explicamos en qué consiste y cómo protegerte de esta amenaza

La información es probablemente lo más valioso y delicado que tenemos en una empresa. Perder o poner al alcance de otros ciertos datos, archivos o informaciones confidenciales podría conllevar consecuencias pésimas para la organización.

La necesidad de digitalización de la información de la compañía, ya sea en sus equipos informáticos o en la nube, hace que nos expongamos a riesgos que debemos reducir al máximo.

Uno de los focos de preocupación en el ámbito de la seguridad informática que más ha crecido en los últimos años es el conocido como Ransomware, que consiste en el ‘secuestro’ de nuestros archivos. El método más habitual es el de encriptar, mediante un cifrado o clave que solo conoce el hacker, nuestros datos de modo que no podemos acceder a ellos dejando en muchos casos el equipo inutilizado. Como todo secuestro, los piratas informáticos responsables pedirán un rescate para que la compañía pueda recuperar de nuevo su información

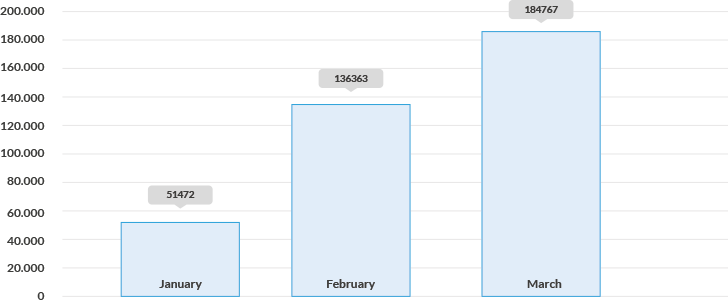

Usuarios atacados por Ransomware (Q1 2016)

Fuente Securelist.com

Dada la gravedad que produciría la pérdida de archivos a manos de hackers, las empresas se protegen cada vez más de los ataques tanto protegiendo sus sistemas informáticos de forma interna como mediante la contratación de servicios de seguridad que les den la tranquilidad de trabajar a diario minimizando riesgos.

La estrategia inicial se debe centrar en la protección ante todo tipo de malware, algo que pasa por procesos como las actualizaciones de software, parches de seguridad o antimalware, y la instalación de software de seguridad para que los servidores o el correo electrónico estén lo más seguros posible.

También es esencial que los propios trabajadores de la empresa sean conscientes de qué prácticas son aconsejables para una buena seguridad de su sistema informático, como el acceso con contraseña a su sesión, la descarga de programas seguros, el cierre de sesiones de cuentas online o el análisis de cualquier elemento externo que acceda a su equipo (discos duros externos, pen-drives, etc.).

Por último, pero no menos importante, es imprescindible implementar medidas de recuperación y planes de contingencia en caso de tener un problema de este tipo, como son las copias de seguridad o tener la información más importante distribuida en varios lugares.

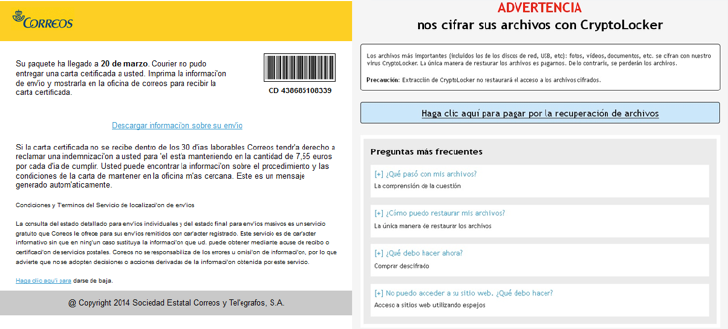

La forma más habitual de contagio de este tipo infección es vía correo basura o SPAM, en forma de adjunto o enlace que nos hará descargar un archivo en nuestro equipo (downloader) que abrirá la puerta al malware en cuestión.

Este email puede ser en forma de un reembolso, un recibo, una factura… y generalmente simulando como remitente una empresa u organización conocida como el servicio de correos o una empresa de mensajería.

Fuente: pandasecurity.com

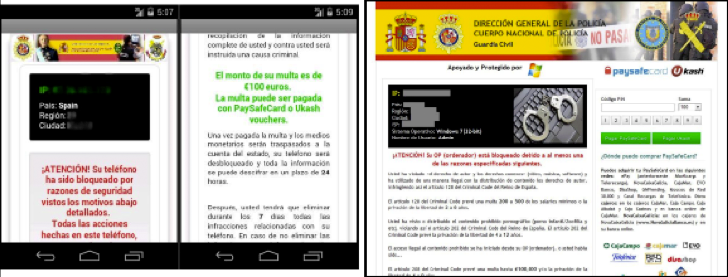

Una vez se ha ejecutado el malware el dispositivo quedará bloqueado y nos solicitará el pago de una determinada cantidad para recuperar el control del mismo y recuperar los archivos secuestrados.

En este punto, en ocasiones el hacker se hace pasar por un cuerpo o fuerza de seguridad del Estado para coaccionarnos al pago y evitar que denunciemos el problema, amenazándonos con mayores sanciones o problemas judiciales

Fuente: pandasecurity.com

Llegados a este punto hay que tener en cuenta que el pago del rescate no solo no garantiza que recuperemos los archivos, ya que en muchos casos tras efectuar el mismo nos solicitarán más dinero, sino que estaremos financiando y fomentando este tipo de actividades.

Un primer filtro de protección consiste en que la empresa puede establecer diferentes derechos de acceso a los archivos más sensibles de la organización para cada usuario, de forma que no todos los profesionales puedan ver o modificar la información, limitando así el alcance de un ataque en función del perfil del empleado.

Lógicamente, si queremos evitar la pérdida o ‘secuestro’ de información, será imprescindible disponer de copias de seguridad o backups de nuestros datos, tanto en dispositivos locales como en sistemas remotos.

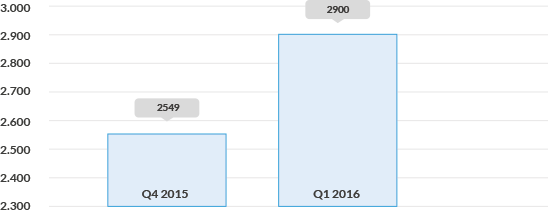

Variaciones de Ransomware detectadas por el Kaspersky Lab’s Virus Collection (Q4 2015 vs Q1 2016)

Fuente Securelist.com

Un informe del Centro Criptológico Nacional de 2016 añade algunas medidas preventivas interesantes para luchar contra el Ransomware. Destacan algunas como la correcta configuración del firewall a nivel de aplicación, basado en whitelisting de aplicaciones permitidas, o la precaución con la ejecución de ficheros desde directorios típicos del Ransomware (App Data, por ejemplo).

Otras medidas a tener en cuenta podrían ser:

Aunque con una buena política de prevención podemos reducir de forma considerable el riesgo de sufrir un ataque, pese a todos los sistemas de seguridad que existen en la actualidad, minimizar al 100% las amenazas es imposible.

La mejor defensa contra el Ransomware es la protección y la prevención, pero si uno de nuestros equipos es infectado, es importante tener un protocolo de actuación definido.

Una vez contenida la infección, será momento de una evaluación más profunda de las consecuencias del ataque por parte de los técnicos informáticos de la compañía o las empresas y soluciones de ciberseguridad contratadas que nos permitan comprobar el nivel de los daños sufridos, qué información se ha perdido, si es recuperable y tratar de averiguar cómo se produjo el contagio para establecer un nivel de seguridad más elevado y evitar que vuelva a suceder.

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe, cada dos semanas, todas las novedades sobre las tecnologías de la información para empresas.

El Responsable del tratamiento de tus datos es la Cámara Oficial de Comercio, Industria y Servicios de Madrid (Q2873001H), que tratará los datos con la finalidad de gestionar tu suscripción y mantenerte informado de productos y servicios de esta Corporación. La legitimación para el tratamiento es el propio consentimiento del usuario y interés legítimo de la Cámara. No se cederán los datos personales a terceros, salvo obligación legal o indicación expresa. Puede ejercer los derechos de acceso, rectificación, cancelación y oposición, así como el ejercicio de otros derechos, remitiendo un correo electrónico a dpd@camaramadrid.com. Puedes consultar información adicional y detallada sobre la política de privacidad.