Blog

Encuentra las últimas tendencias del sector

Son muchos los beneficios que obtiene cualquier pyme por trabajar en la nube. Entre ellos, destacamos un ahorro en costes, mayor flexibilidad y un acceso a medidas de seguridad avanzadas, entre otros. En este post, os proporcionamos algunos consejos para elegir un buen proveedor y qué medidas debéis adoptar en el caso de recibir un ataque por parte de un hacker.

En base a datos del Instituto Nacional de Ciberseguridad, en 2020 se registraron 130.000 ciberataques en España, con un aumento del 24% respecto al año anterior. Según advierten los expertos en el campo, los hackers son grupos cada vez más “profesionalizados” que actúan desde cualquier parte del mundo, como China, Vietnam o Rusia.

El correo electrónico cambió para siempre la forma de comunicarnos. Esta herramienta sin la que hoy en día difícilmente no podríamos vivir tiene una edad, ya ha cumplido el medio siglo.

La covid-19 se ha convertido en el vector que ha empujado a las empresas hacia una digitalización clave para muchas de ellas. Con el mundo bloqueado por una enfermedad de la que se sabe muy poco, el universo virtual ha sido capaz de mantener las ventas y la facturación de la mayoría de las empresas.

La astucia de los estafadores se sigue agudizando. Hoy, a través del mando conjunto de ciberdefensa, venimos a exponer un tipo de estafa digital que se está extendiendo con rapidez entre la población. Se trata del "smishing", un tipo de phishing a través de mensajeria SMS.

Con motivo del día de Internet Segura, el Ministerio de Defensa a través del Mando Conjunto de Ciberdefensa nos recuerda unas buenas prácticas para protegernos al usar Internet. ¿Y tú, conocías estas recomendaciones?

Frente a un mundo empresarial cada vez más digitalizado, la actualización tecnológica sigue siendo una asignatura pendiente en muchos sectores. Te ofrecemos, a vista de pájaro, las ideas generales en torno a esta deficiencia y la influencia del contexto actual en ella.

Campañas de phishing están a la orden del díá. Esta modalidad dke estafa, basada en el suplantando de direcciones de correo conocidas por el usuaorio hace que sea faciñ la confusoión y el engaño. Es por ello que en el boletín especial de hoy te queremos dar unas diectrices para que estés protegido contra el phishing.

Ante la inminente llegada del famoso Black Friday y su previsible agresividad de ofertas es importante tener en cuenta estos siete consejos de compra que nos brinda el Mando Conjunto de Ciberdefensa del Ministerio de Defensa para evitar sustos en el consumo online.

Blockchain, este sistema de almacenaje de información fuera del sistema convencional, es famoso por su impenetrabilidad y su relalción con el Bitcoin. Pero, ¿en qué estado se encuentra en España y cuál es su previsión futura?

Tras el lanzamiento de la aplicación movil RADAR COVID por parte del Gobierno de España surgieron algunas dudas acerca de las opciones de privacidad. En este boletín informativo del Ministerio de Defensa se abordan las cuestiones relacionadas con esta solución tecnológica y la cestión de datos.

La pandemia del COVID-19 ha irrumpido de lleno en nuestro entorno laboral. Ahora podemos analizar desde otra perspectiva como ha sido, está siendo y prevemos que será el convivir con la presencia del virus en el trabajo y como ha influido en nuestras rutinas. Y tú, has vivido alguna de las situaciones que tratamos?

La ciberseguridad ha pasado a ser un asunto primordial en plena crisis del coronavirus. De hecho, si bien lo sanitario es lo prioritario, los ciberdelincuentes han utilizado la situación para intentar sacar provecho.

Los desarrolladores de aplicaciones y herramientas informáticas dedicadas al consumo trabajan constantemente en mejorar sus programas para mantenerse competitivos y adaptarse a las necesidades de sus clientes. No obstante el rápido ritmo de desarrollo y los avances tecnológicos hacen que a veces aparezcan importantes brechas de seguridad. Esta semana traemos dos muy importantes en algunos de los programas más utilizados en todo el mundo.

La pandemia que estamos viviendo está cambiando la percepción de las nuevas tecnologías, sus aplicaciones y la importancia que tienen en nuestras vidas. Los ciber-delincuentes están aprovechando el miedo y la necesidad de información para redoblar los ataques, lo que ha hecho que muchas empresas (especialmente las PYMEs) se replanteen su estrategia de ciberseguridad.

Durante los últimos 3 años los incidentes relacionados con problemas de ciberseguridad se han disparado y han copado en numerosas ocasiones las portadas de todos los medios de comunicación a nivel mundial. Es por ello que todas las empresas se estén planteando aumentar su presupuesto para luchar contra esta amenaza.

El ransomware es un tipo de malware que secuestra datos mediante cifrado. El atacante cifra los datos del ordenador o del dispositivo móvil y exige un pago por la clave de descifrado.

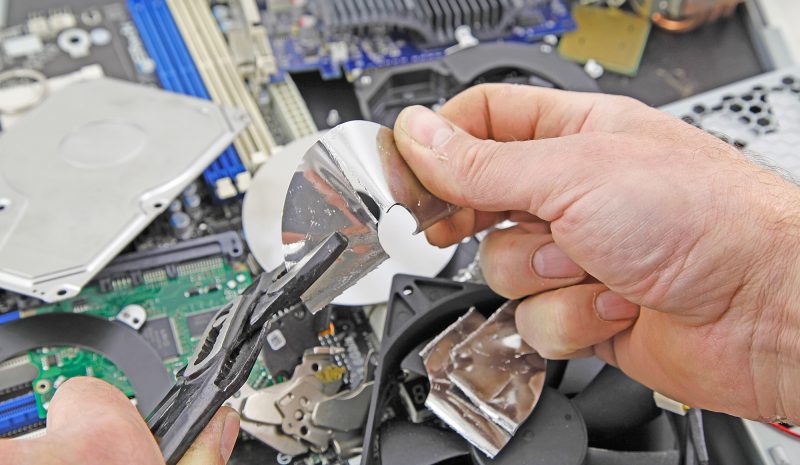

Cuando utilizamos un dispositivo de almacenamiento para guardar datos, a menudo éstos se pueden recuperar aunque los hayamos borrado, por eso es muy importante que sepamos como asegurarnos de que esos datos ya no son accesibles antes de deshacernos del dispositivo.

Muchos de los incidentes de seguridad informática con los que nos encontramos habitualmente son causados por el mal uso de los dispositivos de almacenamiento masivo que se conectan al puerto USB del ordenador. Con esta guía te ayudamos a prevenirlos

El router es literalmente la “Puerta de Enlace” de nuestra red doméstica. Toda la información pasará por este dispositivo y seguir unas pautas de seguridad nos ayudará a tener “las puertas cerradas” a posibles intrusos.

Un Ransomware es un tipo de programa dañino que restringe el acceso a determinadas partes o archivos del sistema infectado mediante la encriptación y pide un rescate (normalmente económico) a cambio de quitar esta restricción. Os contamos algunas técnicas para prevenirlo

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe, cada dos semanas, todas las novedades sobre las tecnologías de la información para empresas.

El Responsable del tratamiento de tus datos es la Cámara Oficial de Comercio, Industria y Servicios de Madrid (Q2873001H), que tratará los datos con la finalidad de gestionar tu suscripción y mantenerte informado de productos y servicios de esta Corporación. La legitimación para el tratamiento es el propio consentimiento del usuario y interés legítimo de la Cámara. No se cederán los datos personales a terceros, salvo obligación legal o indicación expresa. Puede ejercer los derechos de acceso, rectificación, cancelación y oposición, así como el ejercicio de otros derechos, remitiendo un correo electrónico a dpd@camaramadrid.com. Puedes consultar información adicional y detallada sobre la política de privacidad.