Aprender cómo ser hacker ético es una de las aspiraciones más comunes entre quienes sienten curiosidad por la ciberseguridad y desean transformar esa pasión en una carrera profesional. Lejos de la imagen negativa asociada al término hacker, el trabajo del llamado white hat está enfocado a proteger sistemas y datos sensibles. Su función consiste en pensar como un atacante para descubrir vulnerabilidades antes de que los delincuentes digitales puedan aprovecharlas. Por tanto, es un aliado indispensable para empresas y organizaciones.

En un mundo cada vez más digitalizado, donde los ciberataques crecen en frecuencia y sofisticación, la demanda de hackers éticos no deja de aumentar. En TICNegocios de Cámara Madrid, disponemos de una guía sobre ciberataques que te puede interesar y puedes descargarla gratuitamente.

Los hackers buenos o éticos son especialistas en ciberseguridad autorizados para evaluar la robustez de sistemas, redes y aplicaciones. Su misión no es atacar para dañar, sino anticiparse a los ciberdelincuentes y reforzar las defensas digitales de la organización.

Las empresas los contratan por varias razones clave:

En muchos casos, realiza una verificación posterior para confirmar que las soluciones aplicadas han cerrado las brechas detectadas.

No existe una carrera universitaria exclusiva para ser hacker ético, pero los estudios en informática, ingeniería, telecomunicaciones o ciberseguridad ofrecen una base sólida. También son muy valorados los ciclos formativos en administración de sistemas o desarrollo de aplicaciones con especialización en seguridad.

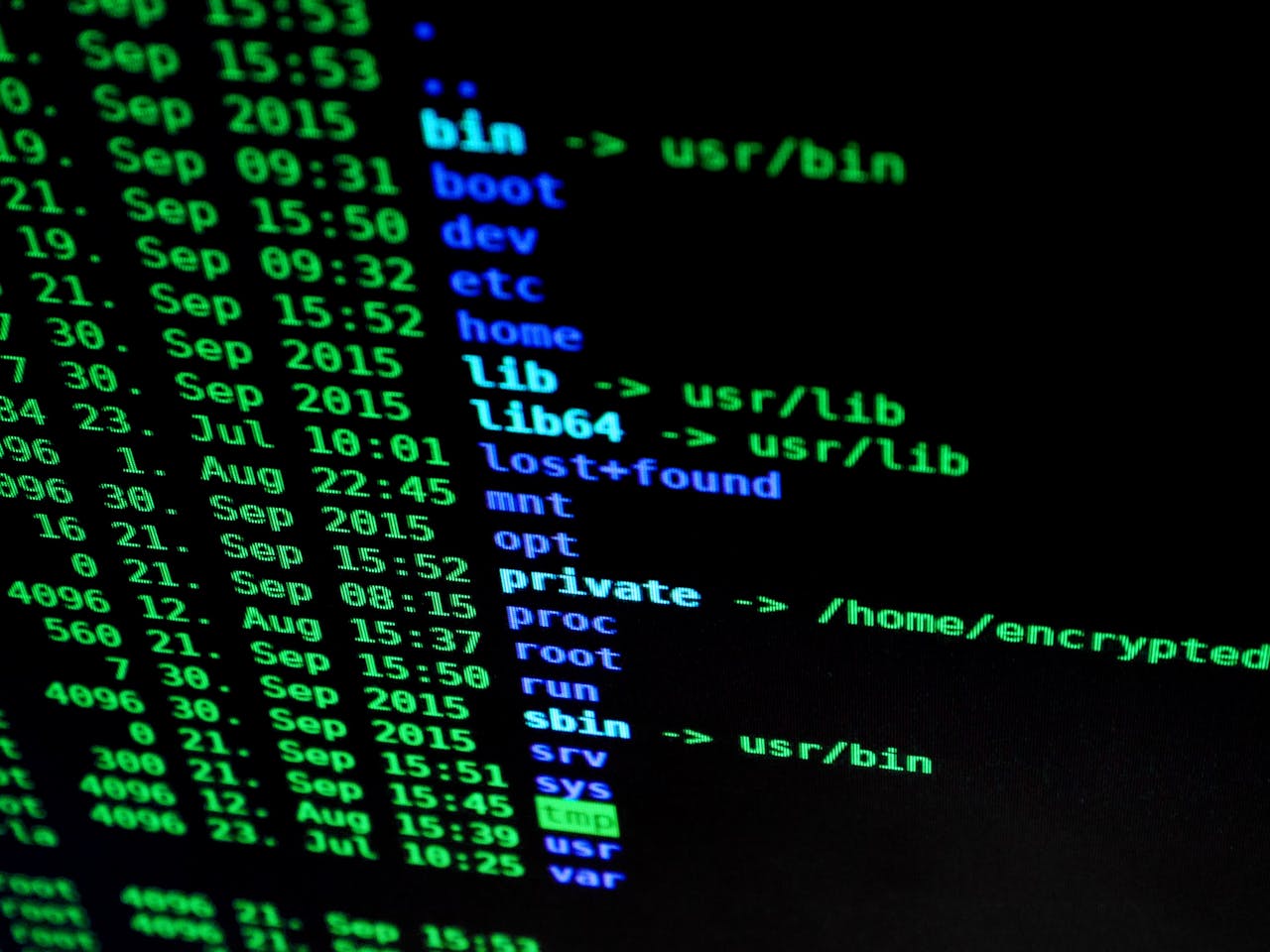

Además de los estudios formales, un hacker ético debe dominar redes, sistemas operativos, lenguajes de programación y herramientas de auditoría de seguridad. Asimismo, la curiosidad, la capacidad de análisis y el aprendizaje continuo son cualidades imprescindibles en un entorno tecnológico que evoluciona de forma constante.

Estas certificaciones no solo validan conocimientos, sino que también sirven como carta de presentación ante posibles empleadores o clientes. Algunas de las más populares son las siguientes:

Un hacker ético puede ejercer como profesional independiente a través de distintos formatos:

Los más habituales son:

Las tarifas pueden variar mucho según la experiencia del profesional, la complejidad del entorno y el sector. En general:

Aprender cómo ser hacker ético requiere formación técnica, certificaciones reconocidas y una mentalidad de mejora continua. Este perfil profesional abre oportunidades en empresas de todos los sectores y permite emprender como consultor independiente o participar en programas internacionales de ciberseguridad. Además, la trayectoria de algunos hackers famosos españoles demuestra que es posible destacar en este campo. De hecho, inspiran a nuevas generaciones a construir una carrera sólida y aportar valor en la protección del entorno digital. Si te gustan estos temas o los temas tecnológicos, asiste a nuestros eventos. Puedes ver los próximos en nuestra agenda.

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe, cada dos semanas, todas las novedades sobre las tecnologías de la información para empresas.

El Responsable del tratamiento de tus datos es la Cámara Oficial de Comercio, Industria y Servicios de Madrid (Q2873001H), que tratará los datos con la finalidad de gestionar tu suscripción y mantenerte informado de productos y servicios de esta Corporación. La legitimación para el tratamiento es el propio consentimiento del usuario y interés legítimo de la Cámara. No se cederán los datos personales a terceros, salvo obligación legal o indicación expresa. Puede ejercer los derechos de acceso, rectificación, cancelación y oposición, así como el ejercicio de otros derechos, remitiendo un correo electrónico a dpd@camaramadrid.com. Puedes consultar información adicional y detallada sobre la política de privacidad.